Buenas de nuevo.

Hace un par de días, recibí en mi correo personal un correo de esos que traen sorpresas adjuntas. Esta vez, tocaba un documento Word escaneado en una fotocopiadora supuestamente de mi empresa y enviado por correo desde una cuenta de mi propio dominio.

Como esa noche no tenía ningún «proyecto Manhattan» pendiente, me propuse investigar un poco a ver qué podía sacar del citado documento. No pretende ser un «forense» en toda regla ni pretendo estar a la altura de grandes profesionales con los que me gusta comentar las jugadas por Twitter. Solamente pretendo explicar la información que he podido sacar del documento y como la he obtenido.

Vamos al lío.

Lo primero que hice fue ver el código fuente del correo electrónico (os lo resumo a las primeras líneas que es donde está lo importante).

Encabezado del correo

Return-Path: <copier@aratech.es>

Received: from llsb960-a02.servidoresdns.net (llsb960-a02.servidoresdns.net [82.223.190.170])

by llce663-z.servidoresdns.net with LMTPA;

Mon, 01 Feb 2016 12:32:01 +0100

X-Sieve: CMU Sieve 2.3

Received: from 41.215.43.150.accesskenya.com (unknown [41.215.43.150])

by llsb960-a02.servidoresdns.net (Postfix) with ESMTP id 5B99A1CD0

for <onavarrete@aratech.es>; Mon, 1 Feb 2016 12:31:57 +0100 (CET)

Date: Mon, 01 Feb 2016 14:31:56 +0300

To: <onavarrete@aratech.es>

From: «copier@» <copier@aratech.es>

Sender: <copier@aratech.es>

Reply-To: <copier@aratech.es>

Subject: Scanned image from copier@aratech.es

Message-ID: <2016020184903.38E7.COPIER@aratech.es>

X-Mailer: Network Scanner System

Content-Type: multipart/mixed; boundary=»SmTP-MULTIPART-BOUNDARY-C46B1868″

Content-Transfer-Encoding: 7bit

MIME-Version: 1.0

Lo primero que hice fue comprobar la dirección IP y el dominio para ver si podía extraer alguna información de ellos.

WhoIs dirección IP

inetnum: 41.215.43.148 – 41.215.43.151

netname: KE-COMMSOL

descr: Ultimate Tracking Solutions

country: KE

admin-c: NPS2007-AFRINIC

tech-c: RM1760-AFRINIC

status: ASSIGNED PA

mnt-by: ACCESSKENYA-MNT

source: AFRINIC # Filtered

parent: 41.215.0.0 – 41.215.127.255

person: AccessKenya IP Administrators

nic-hdl: NPS2007-AFRINIC

address: 4th Floor,

address: Purshottam Place

address: Westlands Road

address: Nairobi

address: Kenya

phone: +254 020 3600000

source: AFRINIC # Filtered

person: Raymond Macharia

address: Site Estate,Athi River

phone: +254 722556969

nic-hdl: RM1760-AFRINIC

remarks: data has been transferred from RIPE Whois Database 20050221

source: AFRINIC # Filtered

WhoIS dominio accesskenya.com

Domain Name: accesskenya.com

Registry Domain ID: 28899305_DOMAIN_COM-VRSN

Registrar WHOIS Server: whois.srsplus.com

Registrar URL: http://srsplus.com

Updated Date: 2014-12-09T12:50:11Z

Creation Date: 2000-06-09T10:20:29Z

Registrar Registration Expiration Date: 2016-06-09T10:20:29Z

Registrar: TLDS LLC. d/b/a SRSPlus

Registrar IANA ID: 320

Registrar Abuse Contact Email: @web.com

Registrar Abuse Contact Phone: +1.8773812449

Reseller:

Domain Status: clientTransferProhibited http://icann.org/epp#clientTransferProhibited

Registry Registrant ID:

Registrant Name: Domain Manager

Registrant Organization: AccessKenya Group

Registrant Street: P O Box 43588

Registrant City: Nairobi

Registrant State/Province: NONE

Registrant Postal Code: 100

Registrant Country: KE

Registrant Phone: +254.203600000

Registrant Phone Ext.:

Registrant Fax:

Registrant Fax Ext.:

Registrant Email: @accesskenya.com

Registry Admin ID:

Admin Name: Domain Manager

Admin Organization: AccessKenya Group

Admin Street: P O Box 43588

Admin City: Nairobi

Admin State/Province: NONE

Admin Postal Code: 100

Admin Country: KE

Admin Phone: +254.203600000

Admin Phone Ext.:

Admin Fax:

Admin Fax Ext.:

Admin Email: @accesskenya.com

Registry Tech ID:

Tech Name: Domain Manager

Tech Organization: AccessKenya Group

Tech Street: P O Box 43588

Tech City: Nairobi

Tech State/Province: NONE

Tech Postal Code: 100

Tech Country: KE

Tech Phone: +254.203600000

Tech Phone Ext.:

Tech Fax:

Tech Fax Ext.:

Tech Email: @accesskenya.com

Name Server: ns0.accesskenya.com

Name Server: ukns1.accesskenya.com

DNSSEC: Unsigned

Como se puede apreciar por los datos de la dirección IP y del dominio, los tiros vienen desde Nairobi (Kenia), y por el momento no tengo fotocopiadoras con mis cuentas de correo tan lejos.

Lo siguiente que hice fue descargar el documento Word en un entorno controlado (punto a tener en cuenta) y empezar a probar lo que se me iba ocurriendo.

Lo primero, pasar el documento por VirusTotal.com. El resultado ya va dejando ver el contenido del documento: 25/53 detecciones y una buena lista de «alias» conocidos.

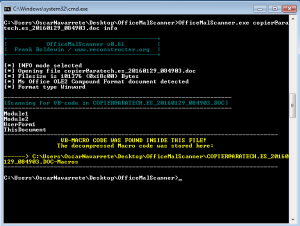

Lo siguiente, extraer información con la herramienta OfficeMalScanner. Para el que no la conozca, es una herramienta por línea de comandos que nos da información del documento, extrae macros si las tiene, intenta desencriptarlo si va cifrado, etc…

Como podemos observar, el documento tiene macros (Module1, Module2, UserForm1 y ThisDocument) que se extraen por defecto en un directorio con el mismo nombre del archivo escaneado.

Volvemos a ejecutar OfficeMalScanner de nuevo, ahora con los parámetros «scan brute«, para buscar ficheros OLE embebidos e intentar fuerza bruta contra archivos PE encriptados. En esta ejecución no encuentra nada extra (nos quedamos sólo con las macros).

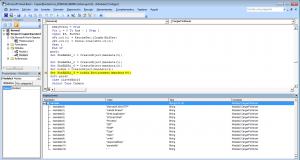

Mi siguiente paso fue abrir las macros con el bloc de notas para ver el código que ejecuta. Veo mucho código que intenta simular un software para mostrar datos de «sondas» en el documento, gráficas y demás tontadas variadas, pero intercalados hay unos cuantos «goto» que hace que la ejecución salte todo ese código de relleno y sólo ejecute unas cuantas funciones, las necesarias para descargar el ejecutable necesario para infectar el pc.

Lo siguiente que hice fue ejecutar las macros añadiendo inspecciones a las variables para ver los datos que podía extraer, como las URL, nombres de archivos y demás datos que utiliza la macro para cumplir su cometido.

Cuando ejecutamos las macro, deja un archivo en el mismo directorio con nombre «[путь к файлу» que realmente no le he encontrado «finalidad». He probado varias cosas con él, pero no he sacado nada en claro. Lo único que he podido «adivinar» es que tiene un encabezado «BM» cuando lo abro en hexadecimal y podría apuntar a un trozo de archivo de imágen, pero realmente no le he encontrado la finalidad (se aceptan sugerencias).

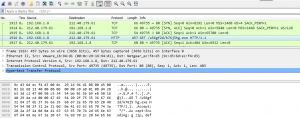

Simultáneamente, abrí WireShark y lo dejé capturando tráfico para detectar las conexiones que se hacen al ejecutar la macro.

Volviendo a lo que nos ocupa, vemos por los datos de la inspección que se está preparando un stream de datos desde internet, con intención de guardarlo en disco en un directorio temporal.

De los datos de la inspección de variables, realmente aprovechable sólo está la URL de donde se descargará el archivo malicioso «.exe».

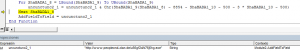

Con el bucle «For» que se aprecia en la imagen, ha ido componiendo letra a letra la URL de donde se descargará el archivo. En este caso, la URL será:

«http://www.peopleond-clan.de/u56gf2d/k76j5hg.exe»

Lo podemos confirmar gracias a WireShark que estaba capturando paquetes, y nos refleja dicha conexión (El paquete marcado GET).

El archivo se descarga en la ruta «c:\users\oscarnavarrete\appdata\local\temp» y se modifica el nombre quedando como:

«c:\users\oscarnavarrete\appdata\local\temp\perdoma.exe»

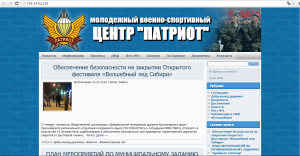

Gracias a WireShark, sabemos también que el archivo realiza conexiones a la ip «185.24.92.236», la cual pertenece a una página de «jóvenes soldados sovieticos»… De ahí el título de la entrada. Supongo que en algún sitio tiene que entregar los datos que recabe en el equipo.

WhoIs de la IP «soviética»

inetnum: 185.24.92.0 – 185.24.93.255 netname: SP-NET1 descr: System Projects, LLC country: RU admin-c: MS32000-RIPE tech-c: MS32000-RIPE status: ASSIGNED PA mnt-by: SYSTEMPROJECTS-MNT created: 2013-04-19T01:39:09Z last-modified: 2013-04-19T01:39:09Z source: RIPE # Filtered person: Mikhail Svetlov address: Russia phone: +7 391 2054546 nic-hdl: MS32000-RIPE mnt-by: SYSTEMPROJECTS-MNT created: 2013-03-19T11:53:29Z last-modified: 2013-04-23T10:02:47Z source: RIPE # Filtered % Information related to ‘185.24.92.0/24AS60879’ route: 185.24.92.0/24 descr: System Projects, LLC origin: AS60879 mnt-by: SYSTEMPROJECTS-MNT created: 2013-04-19T13:06:37Z last-modified: 2013-04-19T13:06:37Z source: RIPE # Filtered

Lo siguiente fue pasar el archivo ejecutable por RDG Packer Detector para ver si me aportaba algún dato interesante (compilador, empacado o no…) El resultado fue que está compilado con Microsoft C++ y está protegido con aPLib.

Siendo ya las 04:00 de la madrugada y sin más fuerzas para continuar (teniendo en cuenta que a las 08:00 tocan diana), sólo me dio para abrirlo en hexadecimal y ver si veía algo interesante a simple vista.

Aparecieron unas cuantas cosas que pueden ser interesantes.

Datos de versión del archivo:

Product OverpaidConnectionstring

Por otra parte, parece que lleva un instalador de «oovoo», que por lo que he leído, es un programa para hacer videoconferencia de hasta 12 personas simultáneamente, lo que me hace pensar que pueda ser un malware que utilice la cam y el micro del portátil para capturar imágenes y audio fraudulentamente.

Parece ser que se inyecta, o lo intenta en «explorer.exe».

En este punto, tal y como he comentado hoy con mi amigo Jesús Angosto (@jdangosto), es donde me quedé. 04:00 de la madrugada y teniendo que ir a trabajar al día siguiente… no me daba para más. Jesús siempre se anima a echar una mano y a estar para lo que necesites, cosa que le agradezco enormemente. ¡Gracias!

Sé que me he dejado cosas en el tintero y que a muchos de vosotros se os ocurrirá muchas más cosas para hacerle al archivo en cuestión. Para eso estamos aquí. Compartid lo que queráis y así aprendemos todos.

Un saludo y hasta la próxima.